15 Serangan Hacking Terbesar

Kejahatan siber dan keamanan online telah menjadi salah satu masalah sosial paling signifikan di abad ke-21.

Catatan Editor: Kami sangat menghargai hubungan kami dengan para pembaca, dan kami berusaha untuk mendapatkan kepercayaan Anda melalui upaya transparansi dan integritas. Kami di bawah kepemilikan grup perusahaan yang sama seperti beberapa produk terkemuka dalam industri yang kami ulas pada situs ini: Intego, Cyberghost, ExpressVPN, dan Private Internet Access. Namun demikian, hal itu bukan berarti memengaruhi proses ulasan kami, sebab kami memegang teguh metodologi pengujian yang ketat.

15 Serangan Hacking Terbesar!

1 WannaCry

Profil online yang disebut ransomware ini telah tumbuh pesat dalam beberapa tahun terakhir. Menggunakan metode phishing, serangan ini menghentikan atau mengambil alih kendali sistem, dan pelaku menuntut tebusan dalam Bitcoin.

Dalam hitungan hari, ribuan organisasi dan bisnis dari 150 negara, termasuk departemen layanan kesehatan Nasional (NHS) Inggris, terkunci di luar jaringan mereka sendiri oleh enkripsi Wannacry. Para penyerang menuntut sejumlah besar uang untuk membuka kunci kode yang telah ditetapkan.

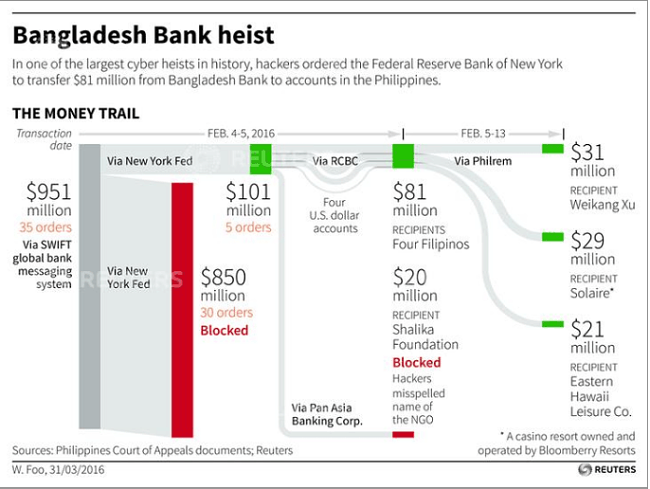

2 The Bangladesh Bank Cyber Heist

Catatan cara para hacker mem-bypass sistem TI Bank Bangladesh.

Geng kriminal di balik kejahatan ini berniat untuk menarik hampir $850 juta sebelum kesalahan ejaan sederhana yang akhirnya menimbulkan kecurigaan. Namun penjahatnya masih dapat membawa sekitar $81 juta, yang mana hanya sekitar $18 juta yang mampu dipulihkan, dan sebelumnya telah dikaitkan dengan serangan di Bank Asia lainnya.

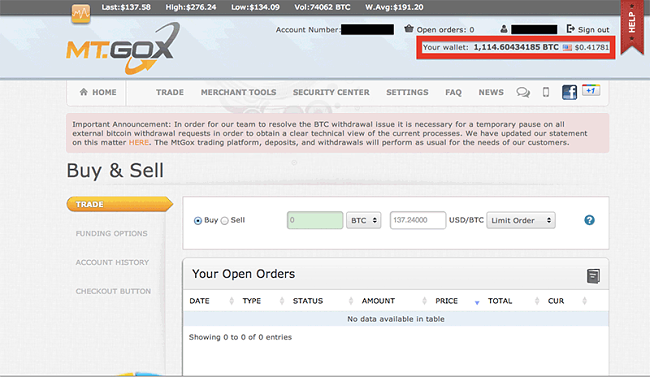

3 Bursa Bitcoin Mt Gox

Ada banyak bursa bitcoin atau situs bitcoin yang mana Anda dapat membeli Bitcoin. Pada bulan Februari 2014, bursa Mt Gox, yang terbesar di dunia pada saat itu, tiba-tiba berhenti trading.

Pengembang Prancis, Mark Kerpel, yang membeli Mt Gox pada tahun 2001, kemudian ditangkap karena penipuan dan penggelapan, meskipun tidak terkait langsung dengan pencurian bitcoin tersebut.

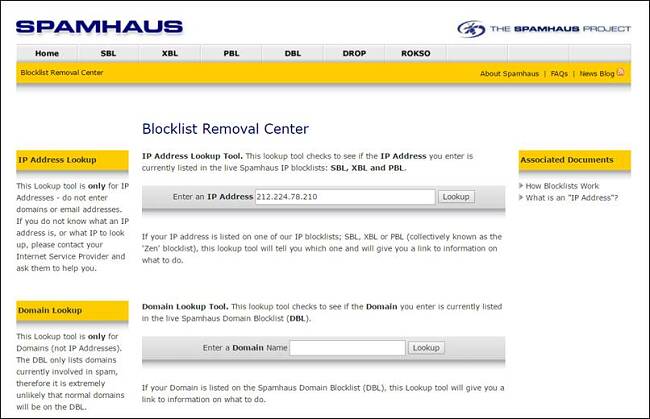

4 Spamhaus

Spamhaus adalah salah satu aplikasi anti-spam terbesar di dunia, menyimpan daftar blokiran server yang dikenal sebagai sumber konten berbahaya.

5 Jaringan PlayStation

Pada April 2011, sindikat hacker LulzSec membobol Jaringan Sony PlayStation.

6 CitiGroup

Pada 2011, serangan cyber terhadap layanan keuangan Citigroup ini memperlihatkan lemahnya keamanan pada platform online organisasi ini. Peretas menemukan backdoor yang memberi mereka akses ke data pribadi yang berharga.

7 Stuxnet

Ada beberapa kasus malware yang didokumentasikan yang digunakan oleh pemerintah untuk tujuan militer tertentu.

Salah satu contoh adalah ‘bom logika’ yang diduga dirilis oleh CIA, dan yang lainnya adalah Stuxnet; sebuah worm yang ditemukan pada tahun 2010. Ia dirancang khusus untuk menyerang dan menginfeksi industri controller-nya Siemens, menginfeksi 200.000 komputer, menghancurkan setidaknya 1.000 mesin, dan memusnahkan seperlima dari kemampuan nuklir Iran.

8 Conficker

Conficker adalah malware yang aneh dan berbahaya. Terungkap pada 2008, tidak ada yang tahu dari mana asalnya atau siapa yang mendesainnya. Sulit dihilangkan, terus menginfeksi dan menghancurkan sistem di seluruh dunia.

9 Iceman

Bekerja sebagai konsultan TI pada siang hari, Max Ray Butler sangat dihormati di bidangnya. Namun, pada malam hari, ia bertindak sebagai hacker terkenal yang dikenal sebagai ‘Iceman.’

10 Operation Get Rich

Umumnya, peritel terkenal yang tinggal di AS ditarget melalui serangkaian peretasan/hacking serius, karena penjahatnya bertujuan untuk mencuri rincian rekening dan kartu kredit pelanggan untuk dijual.

Serangan ini dijalankan oleh Alberto Gonzales, bersama dengan geng kriminalnya, menggunakan apa yang kita sebut dengan ‘suntikan SQL’ untuk mengeksploitasi kelemahan WiFi publik atau perusahaan yang tidak aman.

11 Operasi Shady RAT

Operasi Shady RAT adalah nama yang diberikan untuk menggambarkan serangkaian serangan siber berkelanjutan yang menarget 74 organisasi di 14 negara yang berbeda. Badan Anti-Doping Dunia dan IOC menjadi sasaran sebelum pertandingan Olimpiade 2008, dan meskipun tuduhan diarahkan ke China, tidak ada yang tahu siapa yang benar-benar berada di balik serangan ini.

Tapi kita tahu mereka menggunakan pendekatan sistem akses jarak jauh yang sama untuk mengendalikan komputer korbannya.

12 Estonia DDoS

Di Estonia, April dan Mei 2007, spionase digital ‘tumpah’ dan menjadi perang cyber terbuka. Dalam satu minggu, gelombang serangan DDoS berlanjut menyerang server-server pemerintah, termasuk yang terlibat dalam pendidikan, media, dan perbankan. Dalam beberapa hari, serangan tersebut telah melumpuhkan seluruh perekonomian, kehidupan sehari-hari, dan distribusi layanan publik.

Serangan-serangan ini mendorong organisasi militer di mana saja untuk merevisi pentingnya keamanan jaringan mereka.

13 Sven Jaschan/ Delta Airlines

Pelajar Jerman, Sven Jaschan, melakukan salah satu peretasan paling menghancurkan di dunia hanya dari kamarnya yang nyaman. Walau berusia 18 tahun dan masih tinggal di rumah orang tuanya, namun dia dipuji karena mengembangkan Sasser worm. Worm ini adalah virus yang mendistribusikan dan mereplikasi diri sendiri yang menghancurkan sistem operasi Windows yang rentan.

Delta Airlines sangat terdampak dan harus membatalkan banyak penerbangan transatlantiknya. Dia akhirnya ditangkap setelah ada petunjuk misterius, tetapi pada saat itu virus telah menyebabkan kerusakan senilai lebih dari 500 juta dolar.

14 MafiaBoy

Satu lagi remaja lainnya yang memimpin serangan cyber yang mana seorang genius bermasalah memutuskan untuk meluncurkan serangan DDoS besar-besaran. Pelakunya, Micheal Calce, mampu menyusup ke Yahoo, Amazon, CNN, Fifa.com, dan eBay.

15 Melissa Virus

Apa itu Peretasan (Hacking) dan Siapa di Baliknya?

Peretasan (Hacking) adalah akses tidak sah ke jaringan atau komputer dan biasanya dilakukan untuk keuntungan finansial, mengekstraksi data, atau menyebabkan kerusakan. Mulai dari mata-mata pemerintah yang menyamar, remaja nakal, entitas politik yang tidak puas, hingga penjahat kecil, siapa pun dengan kecenderungan dan pengetahuan yang tepat dapat meretas sebuah sistem.

Mulai dari para pemuda nakal dengan bakat yang disia-siakan hingga para teroris cyber yang terorganisir mencari keuntungan, sepuluh tahun terakhir telah menyaksikan lonjakan kasus peretasan. Serangan-serangan ini menyebabkan kerusakan pada bisnis dan pemerintah, yang pada akhirnya meningkatkan standar hidup. Tetapi bagaimana Anda bisa mengamankan perangkat Anda dan aktivitas online dari ancaman semacam itu?

Untuk pertahanan terbaik melawan kejahatan cyber, kami sarankan untuk menggunakan VPN.

Selain itu, jaga agar sistem Anda tetap mutakhir, pastikan bahwa anti-virus, firewall, dll. Anda aktif, serta waspadai situs web dan konten yang mencurigakan.

Catatan Editor: Kami sangat menghargai hubungan kami dengan para pembaca, dan kami berusaha untuk mendapatkan kepercayaan Anda melalui upaya transparansi dan integritas. Kami di bawah kepemilikan grup perusahaan yang sama seperti beberapa produk terkemuka dalam industri yang kami ulas pada situs ini: Intego, Cyberghost, ExpressVPN, dan Private Internet Access. Namun demikian, hal itu bukan berarti memengaruhi proses ulasan kami, sebab kami memegang teguh metodologi pengujian yang ketat.

Berikan komentar

Batal